¶ Инструкция по настройке системы обнаружения вторжений

Система обнаружения вторжения производит анализ сетевого трафика по заранее заданным сигнатурным правилам. В случае обнаружения подозрительной сетевой активности – это событие регистрируется в журнале событий и производится запись pcap файла, который включает в себя информацию об инциденте информационной безопасности.

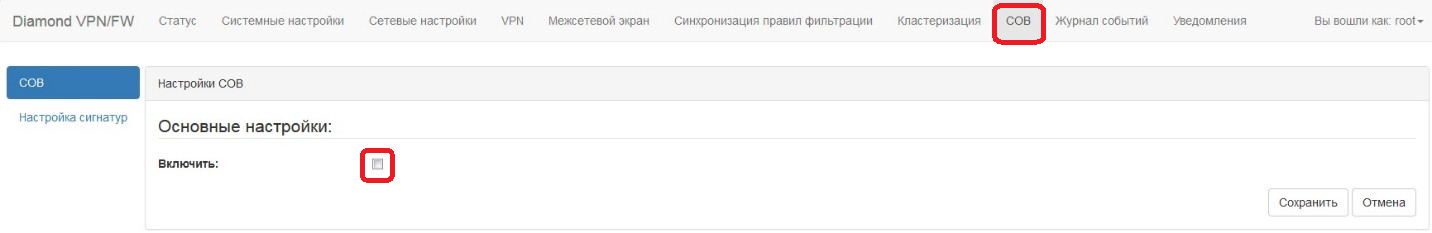

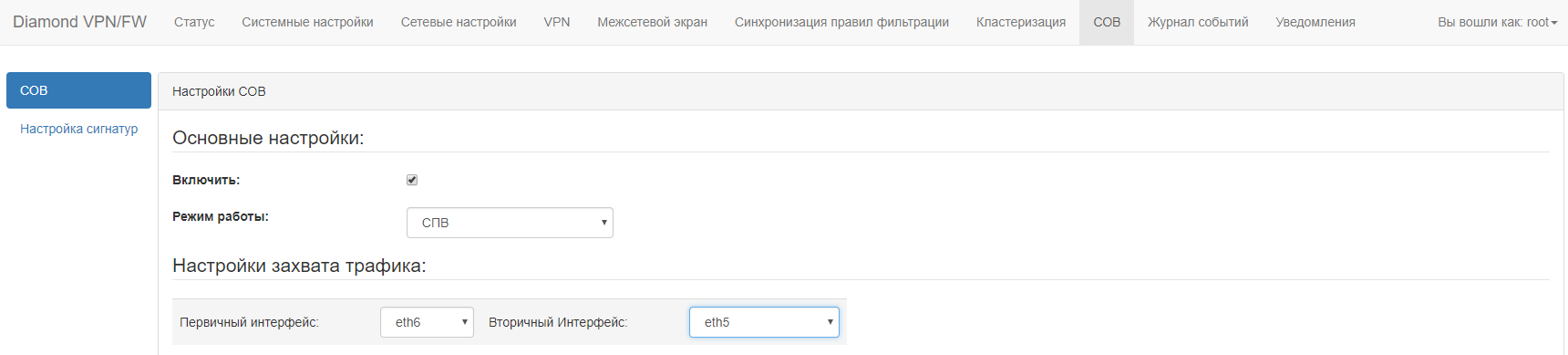

¶ Включение системы обнаружения вторжений

Для включения системы обнаружения вторжений необходимо в главном меню выбрать пункт «СОВ – СОВ» и установить флаг «Включить». Для сохранения настроек необходимо нажать на кнопку «Сохранить».

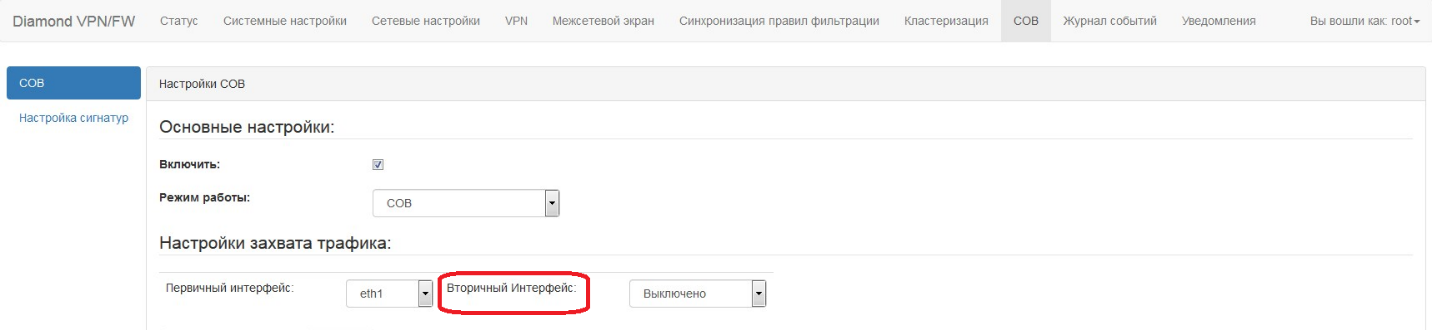

¶ Настройка системы обнаружения вторжений

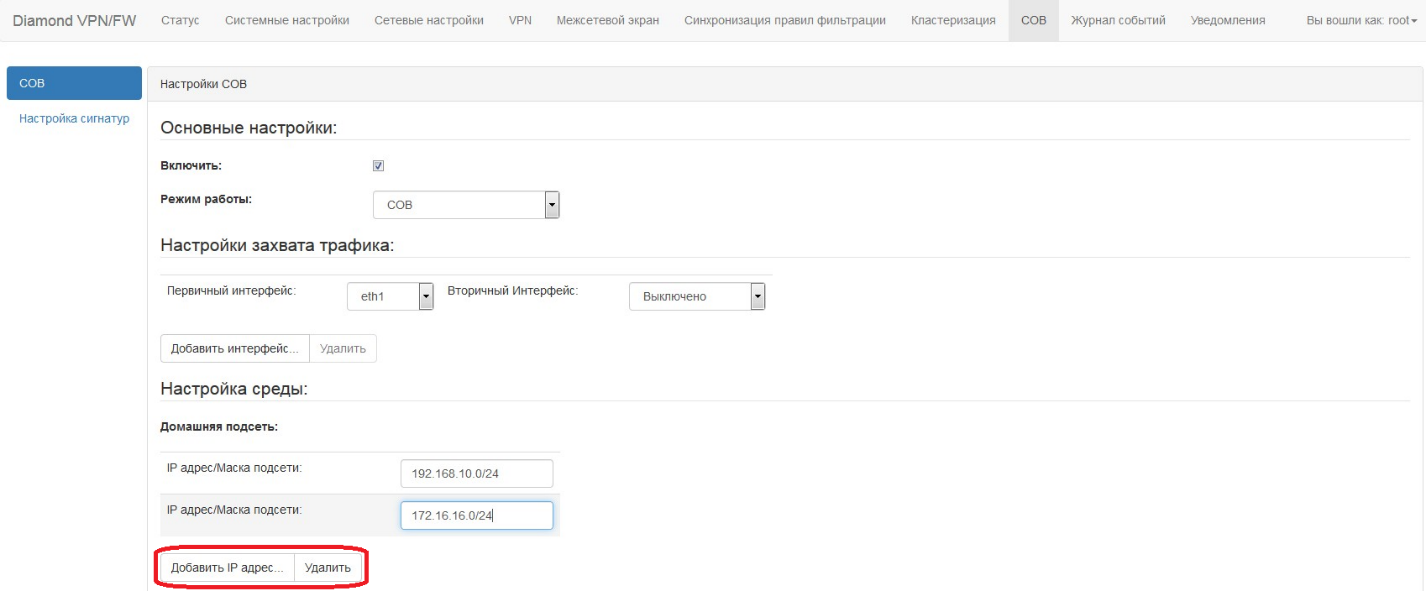

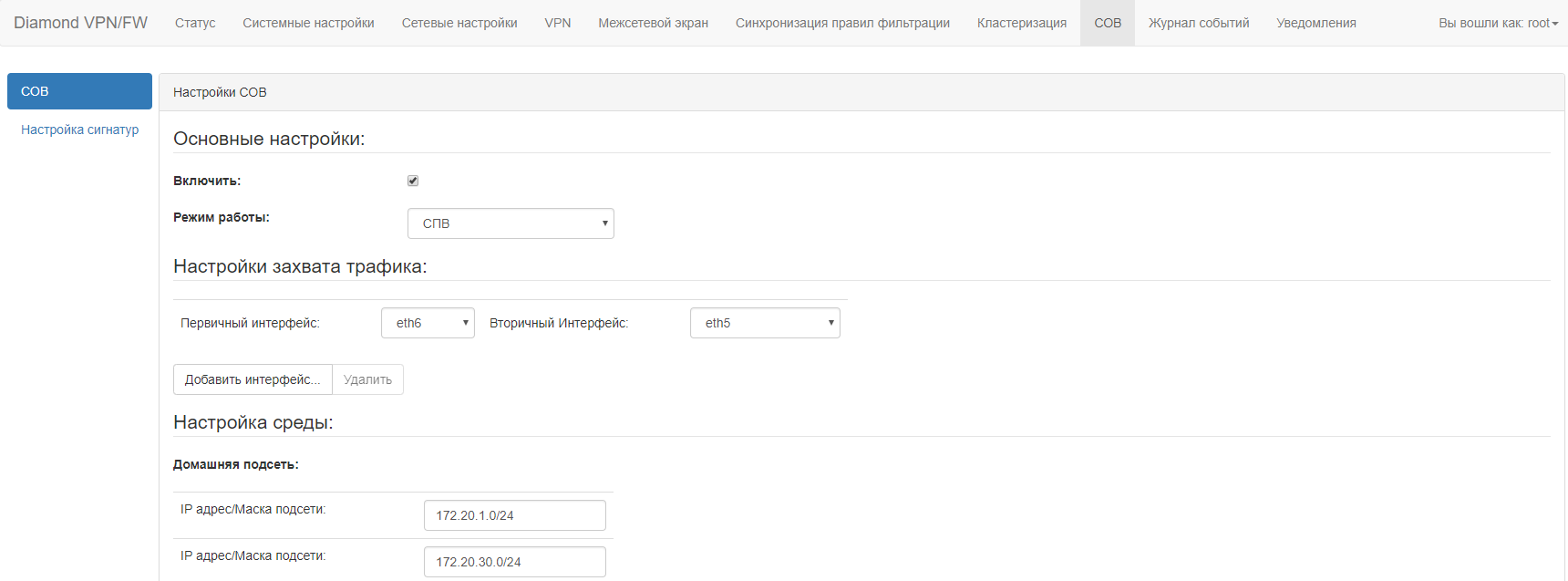

Для настройки системы обнаружения вторжений необходимо в главном меню выбрать пункт «СОВ – СОВ». Флаг «Включить» должен быть установлен. В поле «Режим работы» необходимо выбрать один из режимов работы. В поле «Первичный интерфейс» необходимо выбрать один из сетевых интерфейсов, на котором устройство будет захватывать сетевой трафик для анализа. В поле «вторичный интерфейс» необходимо выбрать один из сетевых интерфейсов, на который необходимо отправить сетевой трафик после анализа. Если устройству требуется только анализ сетевого трафика и не требуется его перенаправлять дальше, то в поле «Вторичный интерфейс» необходимо установить значение «Выключено».

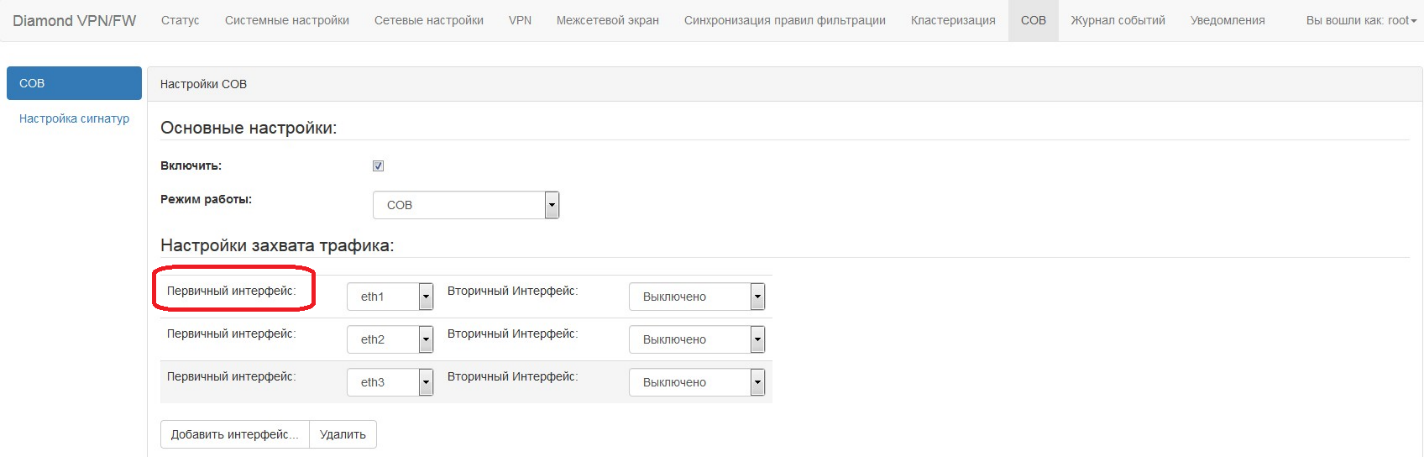

Система обнаружения вторжений позволяет прослушивать одновременно несколько сетевых интерфейсов. Для добавления дополнительного сетевого интерфейса, на котором будет происходить анализ сетевого трафика, необходимо нажать на кнопку «Добавить интерфейс». В поле «Первичный интерфейс» необходимо выбрать один из сетевых интерфейсов, на котором устройство будет захватывать сетевой трафик для анализа. В поле «вторичный интерфейс» необходимо выбрать один из сетевых интерфейсов, на который необходимо отправить сетевой трафик после анализа. Если устройству требуется только анализ сетевого трафика и не требуется его перенаправлять дальше, то в поле «Вторичный интерфейс» необходимо установить значение «Выключено».

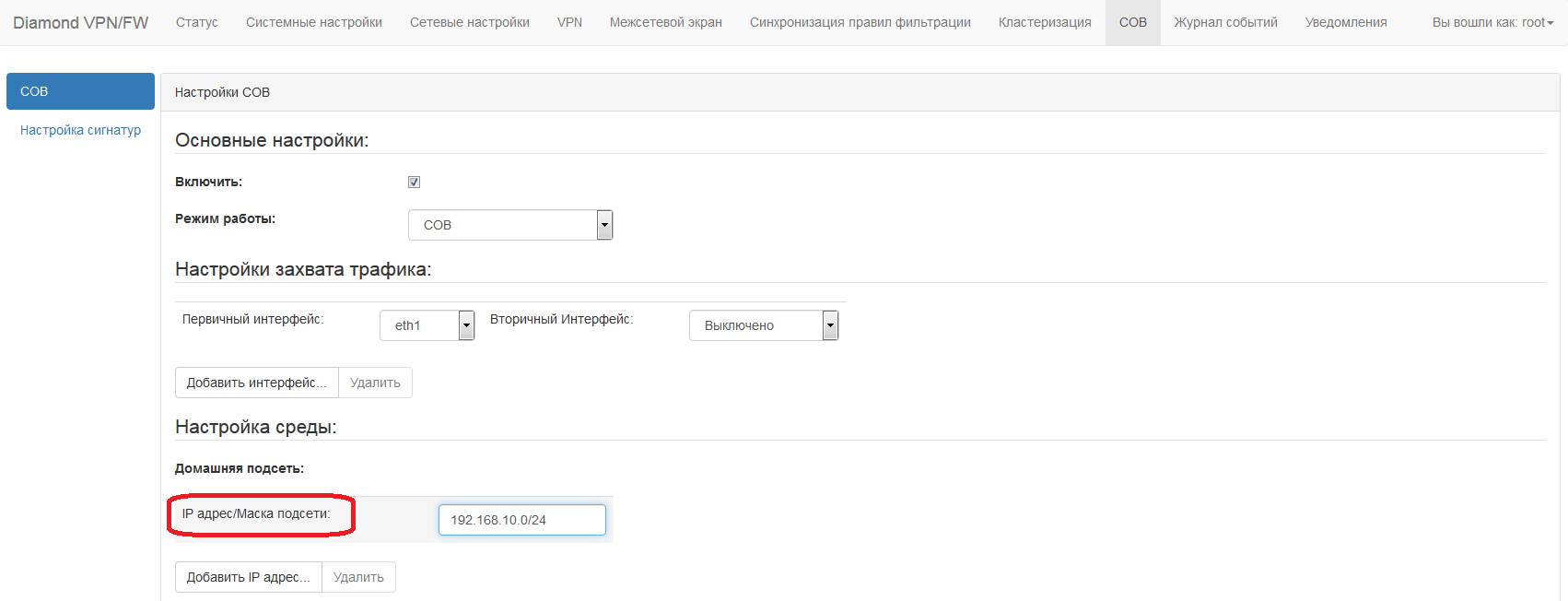

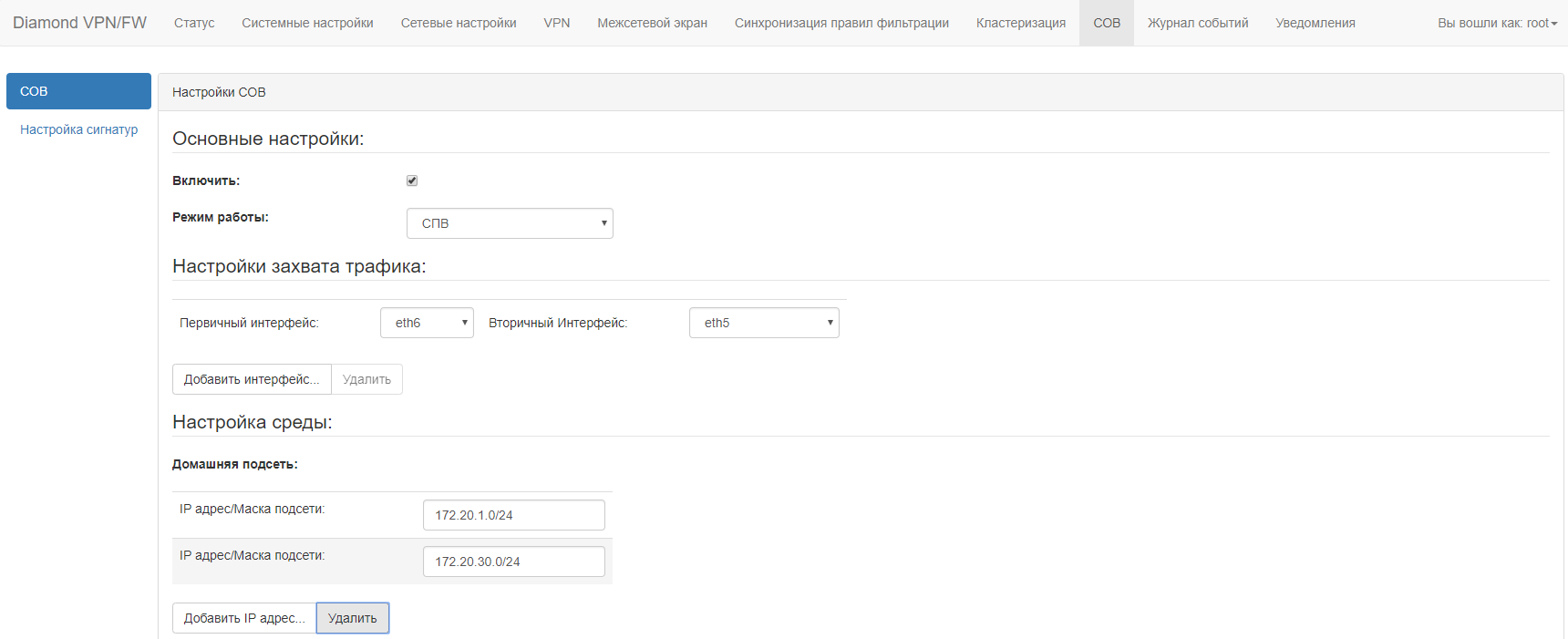

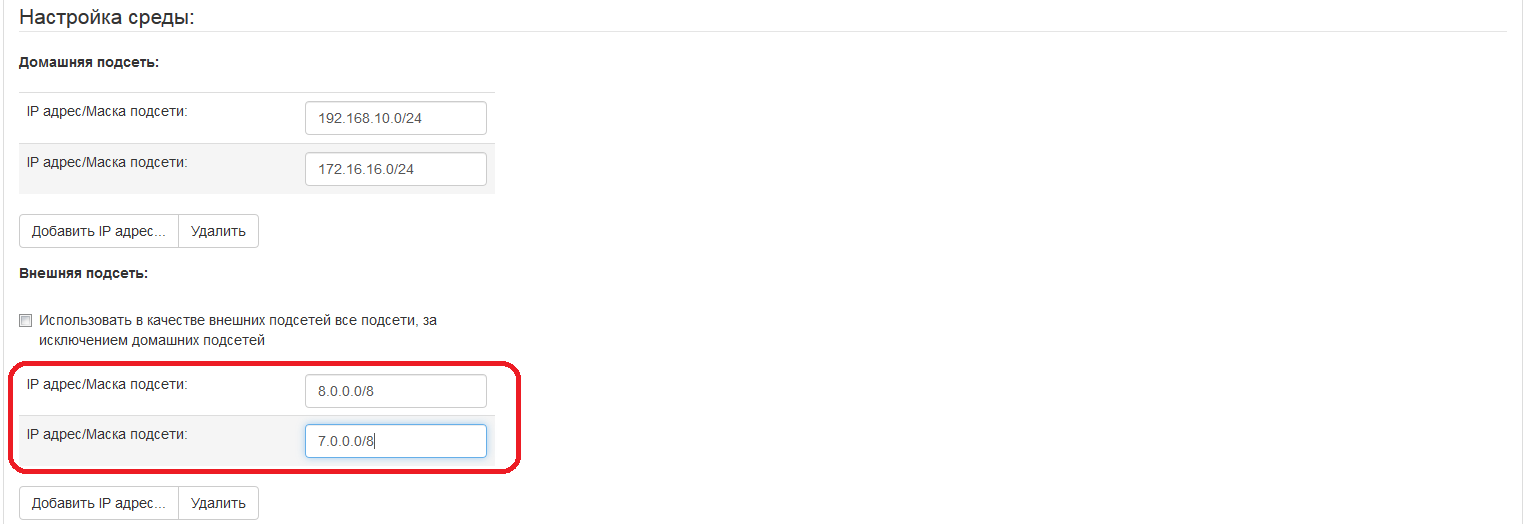

Для сохранения настроек необходимо нажать на кнопку «Сохранить». Если необходимо удалить сетевой интерфейс, на котором происходит анализ сетевого трафика, необходимо выбрать сетевой интерфейс и нажать на кнопку «Удалить». В поле «IP адрес/Маска подсети» необходимо задать ip-адрес и маску подсети для домашнего сегмента сети.

Для добавления ip-адреса и маски подсети необходимо нажать на кнопку «Добавить IP адрес». Для удаления ip-адреса и маски подсети необходимо выделить нужную запись и нажать на кнопку «Удалить».

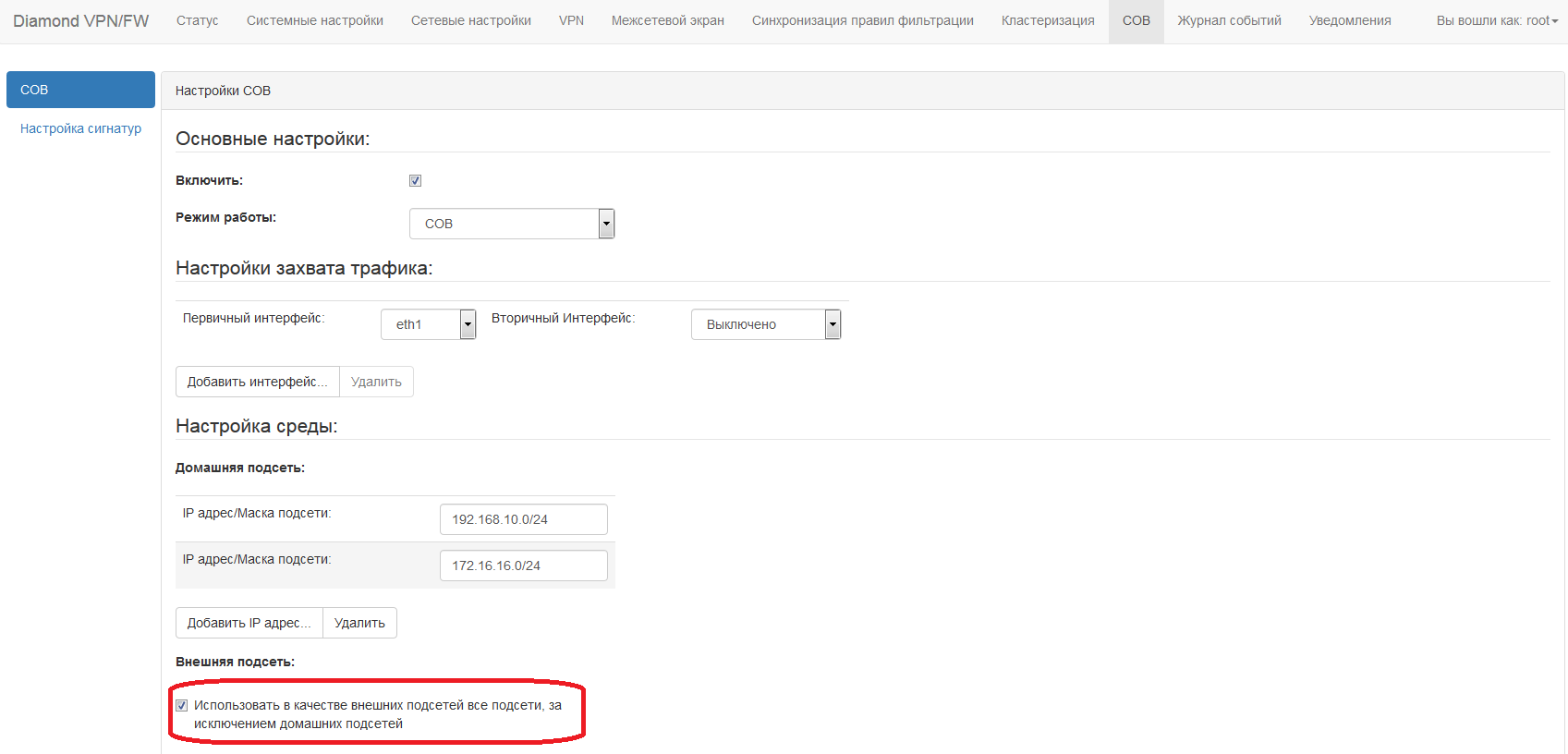

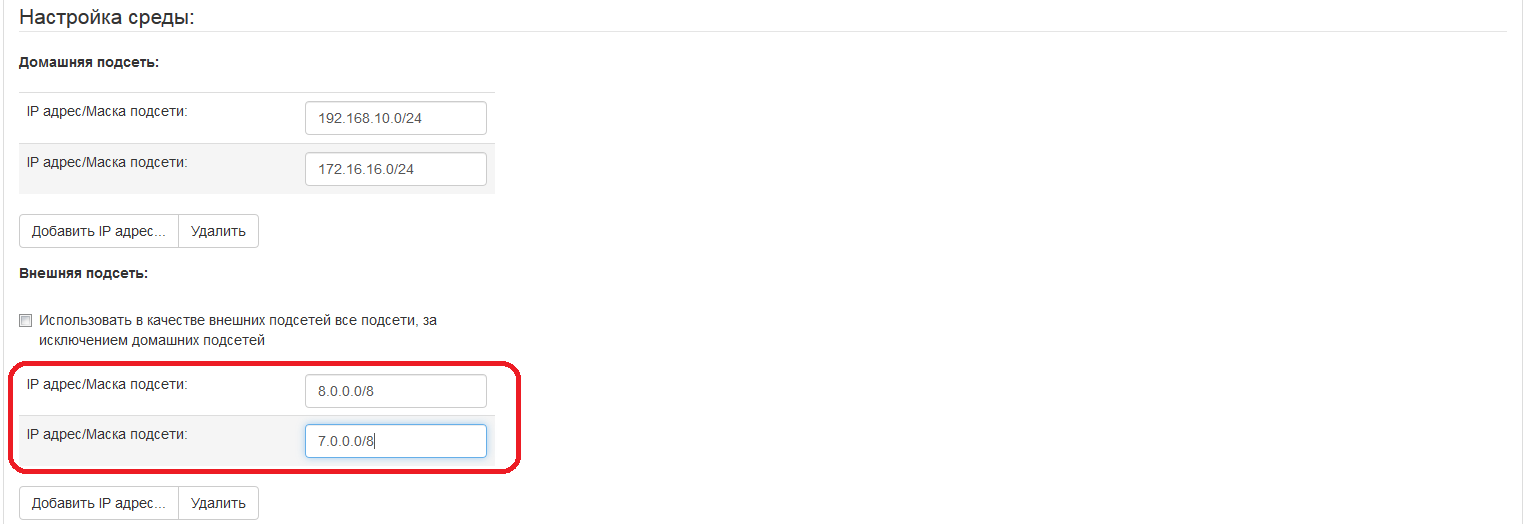

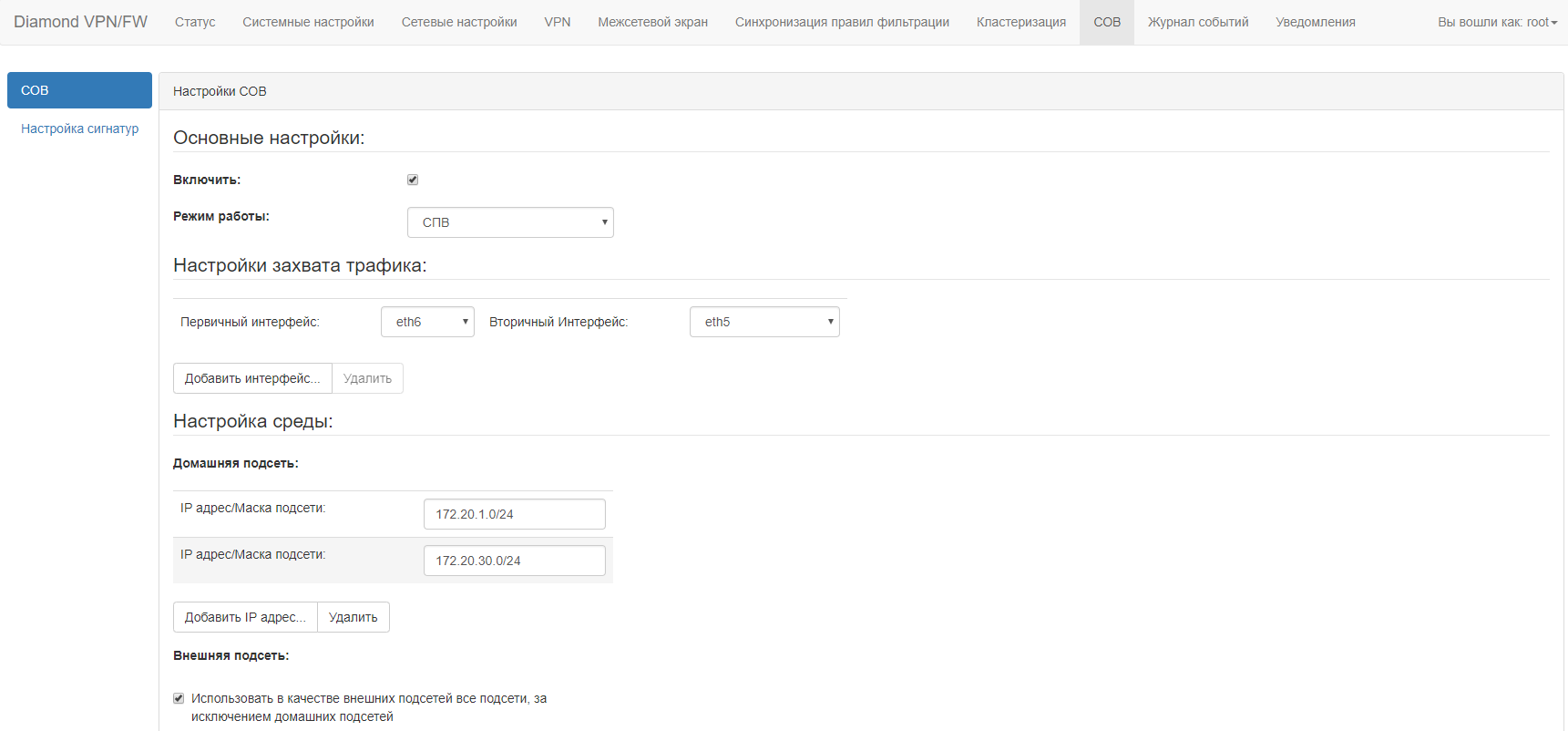

Система обнаружения вторжений построена на основе того, что у нас существует два сегмента сети: внешний сегмент сети и домашний сегмент сети. По умолчанию установлен флаг «Использовать в качестве домашних подсетей все подсети, за исключением домашних подсетей». Если необходимо добавить конкретные внешние подсети, то необходимо снять этот флаг и в поле «IP адрес/Маска подсети» задать ip-адрес и маску подсети для внешнего сегмента сети. Для сохранения настроек необходимо нажать на кнопку «Сохранить».

¶ Настройка системы предотвращения вторжений

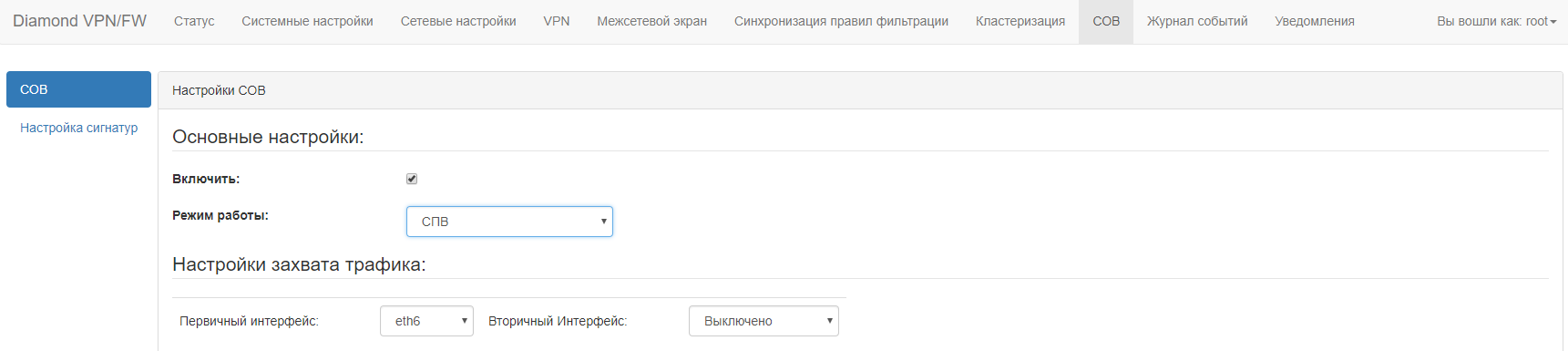

Для настройки системы предотвращения вторжений необходимо в главном меню выбрать пункт «СОВ – СОВ». Флаг «Включить» должен быть установлен. В поле «Режим работы» необходимо выбрать режим “СПВ”. В поле «Первичный интерфейс» необходимо выбрать один из сетевых интерфейсов, на котором устройство будет захватывать сетевой трафик для анализа. В поле «вторичный интерфейс» необходимо выбрать один из сетевых интерфейсов, на который необходимо отправить сетевой трафик после анализа. Необходимо обратить внимание, что в режиме предотвращения вторжений устройство должны быть подключено в разрыв канала передачи данных. Если в режиме «СПВ» задать только «Первичный интерфейс», то система автоматически перейдет в режим работы обнаружения вторжений.

Система предотвращения вторжений позволяет прослушивать одновременно несколько сетевых интерфейсов. Для добавления дополнительного сетевого интерфейса, на котором будет происходить анализ и блокировка сетевого трафика, необходимо нажать на кнопку «Добавить интерфейс». В поле «Первичный интерфейс» необходимо выбрать один из сетевых интерфейсов, на котором устройство будет захватывать сетевой трафик для анализа. В поле «вторичный интерфейс» необходимо выбрать один из сетевых интерфейсов, на который необходимо отправить сетевой трафик после анализа и блокировки.

Для сохранения настроек необходимо нажать на кнопку «Сохранить». Если необходимо удалить сетевой интерфейс, на котором происходит анализ и блокировка сетевого трафика, необходимо выбрать сетевой интерфейс и нажать на кнопку «Удалить». В поле «IP адрес/Маска подсети» необходимо задать ip-адрес и маску подсети для домашнего сегмента сети.

Для добавления ip-адреса и маски подсети необходимо нажать на кнопку «Добавить IP адрес». Для удаления ip-адреса и маски подсети необходимо выделить нужную запись и нажать на кнопку «Удалить».

Система предотвращения вторжений построена на основе того, что у нас существует два сегмента сети: внешний сегмент сети и домашний сегмент сети. По умолчанию установлен флаг «Использовать в качестве домашних подсетей все подсети, за исключением домашних подсетей». Если необходимо добавить конкретные внешние подсети, то необходимо снять этот флаг и в поле «IP адрес/Маска подсети» задать ip-адрес и маску подсети для внешнего сегмента сети. Для сохранения настроек необходимо нажать на кнопку «Сохранить».

¶ Настройка сохранения сетевой активности в pcap файл

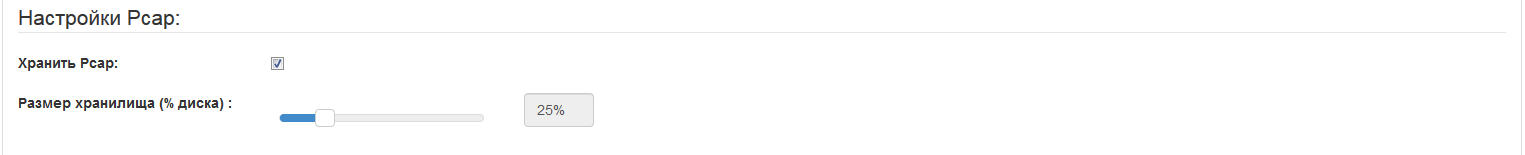

Для сохранения на жесткий диск файлов в формате pcap с сетевой активностью, которая была детектирована в сетевом трафике, необходимо в настройках системы обнаружения вторжения установить флаг «Хранить pcap». В поле «Размер хранилища (% диска)» необходимо задать объем жесткого диска, который будет выделен для хранения pcap файлов. При достижении этого разрешенного объема будет происходить процесс ротации. В процессе ротации старые записи будут удаляться и заменяться новыми.

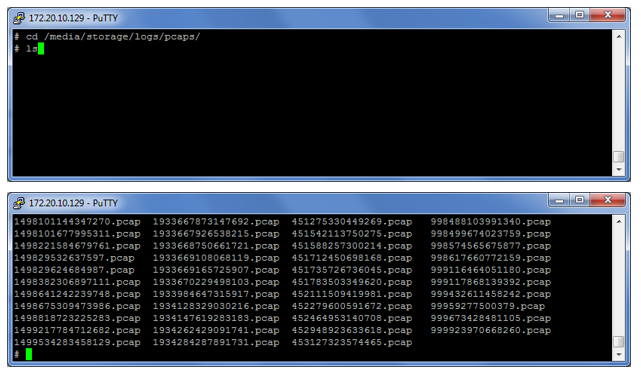

Для сохранения настроек необходимо нажать на кнопку «Сохранить». Файлы pcap с сетевой активностью сохраняются в папку /media/storage/logs/pcap/. Для просмотра файлов необходимо подключиться к устройству по протоколу ssh и перейти в папку с помощью команды «cd /media/storage/logs/pcap/». Для просмотра файлов в папке необходимо выполнить команду «ls».

¶ Настройка сетевого резервного копирования

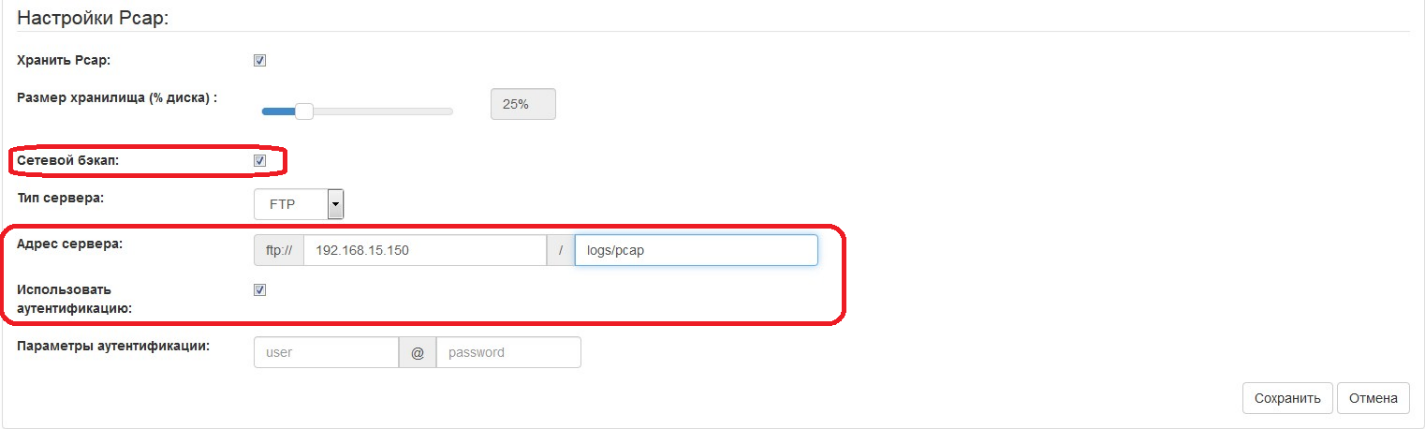

Для отправки файлов с сетевой активностью pcap необходимо установить флаг «Сетевой бэкап». В поле «Тип сервера» необходимо выбрать тип сервера, в поле «Адрес сервера» необходимо задать адрес сервера и папку. Для задания аутентификации необходимо установить флаг «Использовать аутентификации». В поле «Параметры аутентификации» необходимо задать имя пользователя и пароль. Для сохранения настроек необходимо нажать на кнопку «Сохранить».

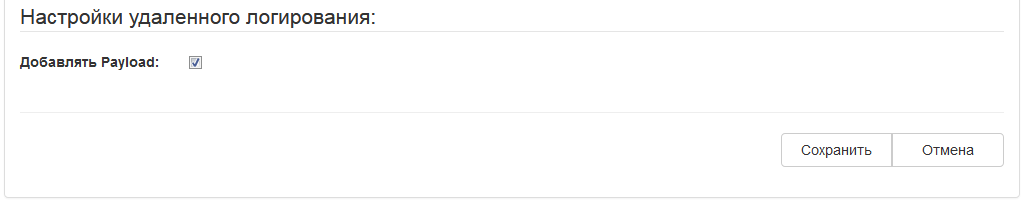

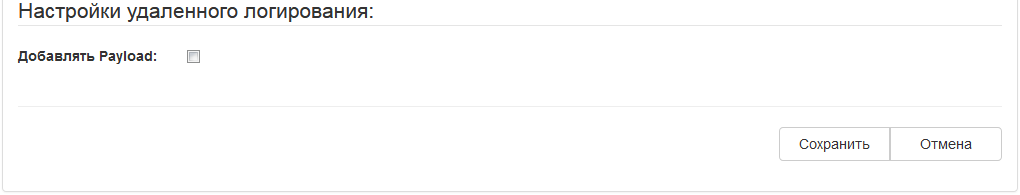

¶ Настройка формата сообщений для удаленного логирования

Для отправки полного сообщения системы обнаружения вторжений на удаленный сервер, которое включает все поля, необходимо установить флаг «Добавлять Payload».

Для отправки сокращенного сообщения на удаленный сервер, которое не включает значение поля payload и сетевого пакета необходимо убрать флаг «Добавить Payload». Для сохранения настроек необходимо нажать на кнопку «Сохранить».

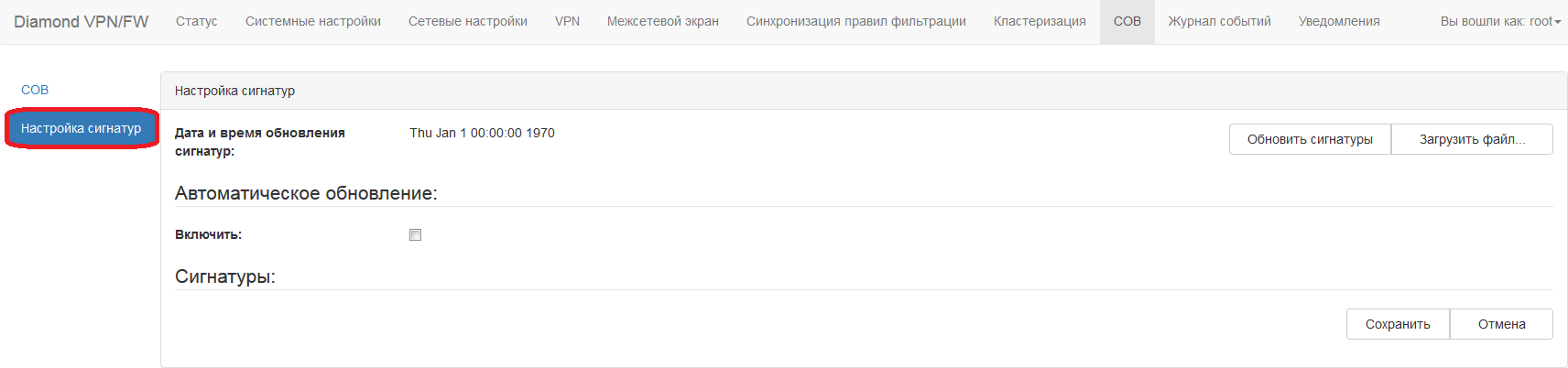

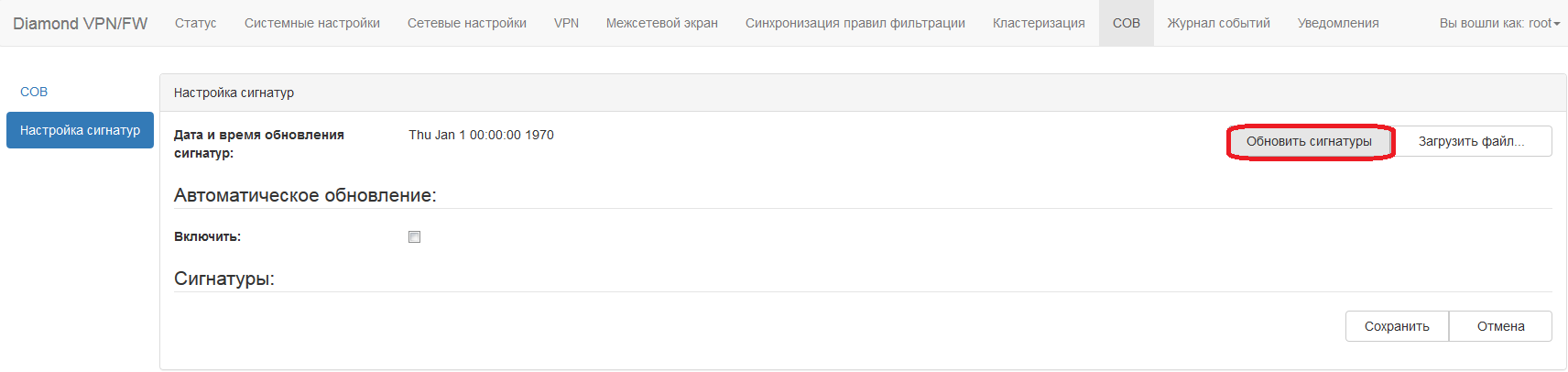

¶ Настройка обновления системы обнаружения вторжений

Для настройки обновления системы обнаружения вторжений необходимо в главном меню выбрать пункт «СОВ – Настройка сигнатур».

Для автоматического обновления правил необходимо нажать на кнопку «Обновить сигнатуры». Для обновления необходимо обеспечить сетевой доступности до сервера с обновлениями, DNS сервер на устройстве должен быть настроен.

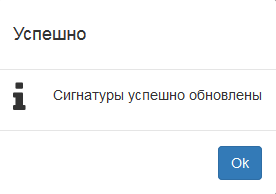

Для обновления правил через файл необходимо нажать на кнопку «Загрузить файл», в проводнике необходимо выбрать файл с правилами, который можно скачать на официальном сайте. В случае успешного обновления правил на экран будет выведено сообщение «Сигнатуры успешно обновлены».

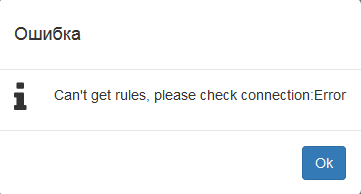

В случае неудачного обновления правил на экран будет выведено сообщение «Произошла ошибка при обновлении сигнатур».

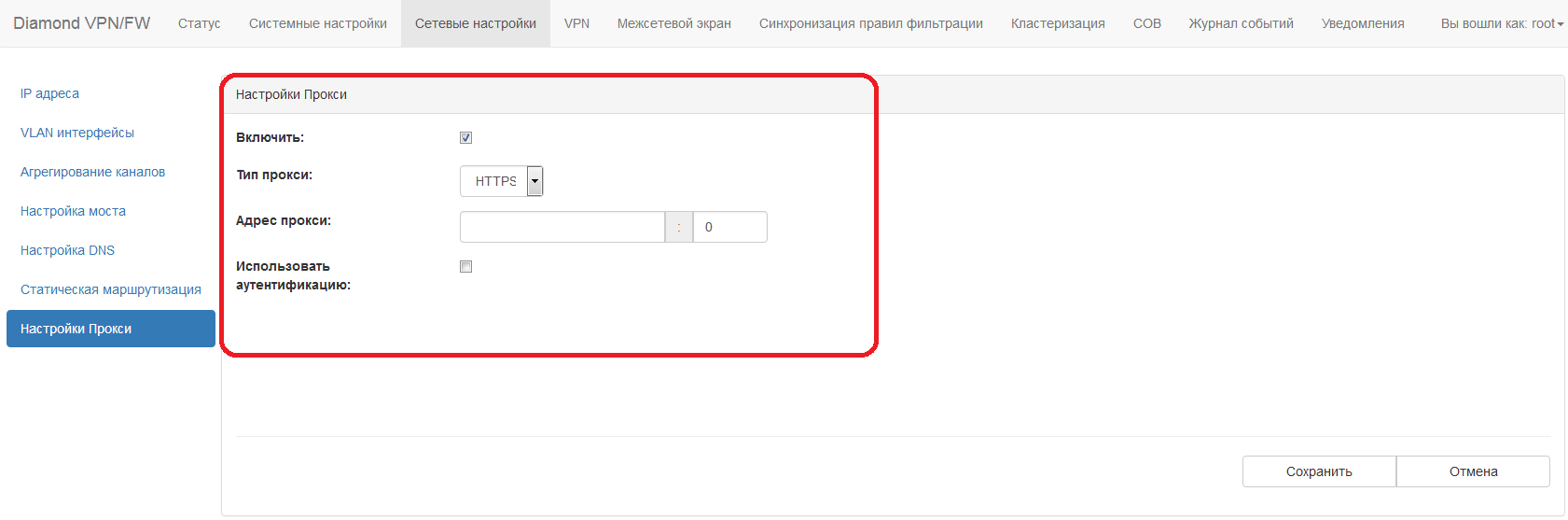

¶ Настройка обновления системы обнаружения вторжений через прокси сервер

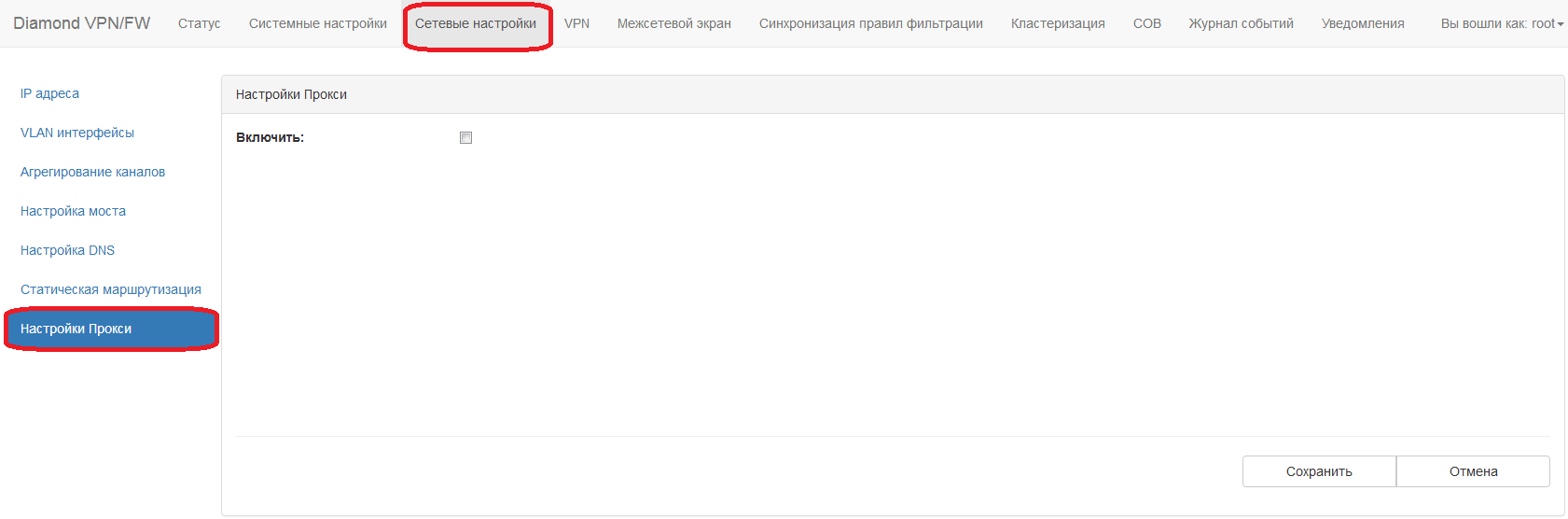

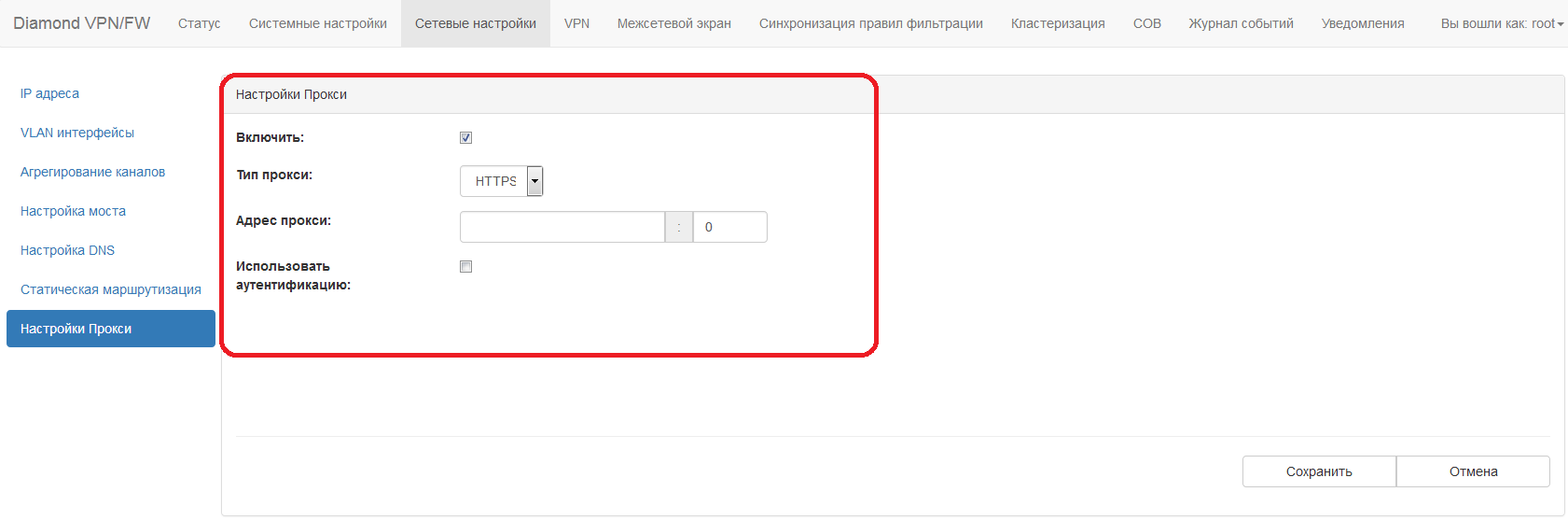

Для обновления системы обнаружения вторжений через прокси сервер необходимо осуществить настройку прокси сервера. Для настройки прокси сервера необходимо в главном меню выбрать пункт «Сетевые настройки – Настройки Прокси». В таблице «Настройки Прокси» необходимо установить флаг «Включить».

В поле «Тип прокси» необходимо выбрать из выпадающего меню тип прокси сервера, в поле «Адрес прокси» необходимо задать ip-адрес прокси сервера и сетевой порт для подключения.

Для задания параметров аутентификации для прокси сервера необходимо установить флаг «Использовать аутентификацию». В поле «Данные аутентификации» необходимо ввести логин и пароль. Для сохранения настроек необходимо нажать на кнопку «Сохранить».

¶ Создание собственных правил с сигнатурами

По умолчанию система обнаружения вторжений использует около 18 тысяч сигнатурных правил для анализа сетевого трафика. В некоторых случаях необходимо создавать персональные правила, которые будут детектировать сетевые атаки, которые не входят в перечень по умолчанию. Для создания персональных правил необходимо подключиться к устройству по протоколу ssh. Для перехода в папку с правилами необходимо выполнить команду «cd /etc/suricata/rules/». Для редактирования файла с правилами необходимо выполнить команду «nano custom.rules». После создания собственных правил необходимо сохранить изменения. Для сохранения настроек необходимо нажать комбинацию клавиш «Ctrl + X», на вопрос о сохранении изменения ответь «Yes» и нажать на клавишу «Enter». Проверить, что настройки сохранены можно с помощью команды «cat custom.rules». Для вступления персональных правил в силу необходимо перезапустить систему обнаружения вторжений.